CloudFormationでELBを作成してみる

CloudFormationでVPC上にELBを作成するサンプルを作ってみました。

githubにアップロードしました。

使えそうだったら使って見ていただけるとうれしいです。

今回は以下のようなことをやってみました。

- ELBを作成

注意として以下2点です。

- 事前にサーバ証明書をアップロードしておく必要があります。

- スタックを消す際はアクセスログ出力先として指定しているS3バケットの中身を空にしてください。(空になっていないと、S3バケットの削除に失敗します)

今日はこんなところで。

CloudformationでEC2インスタンスを設定してみる

CloudFormationでSecurityGroupを設定してみる

CloudFormationでVPC環境を作ってみる

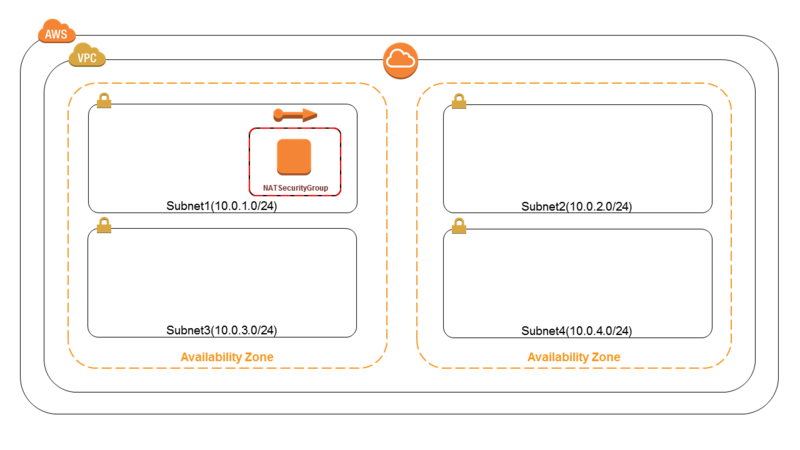

今回はCloudFormationを使ってVPC環境を作ってみました。

githubにアップロードしました。

使えそうなら使ってみていただけるとうれしいです。

環境

-

- Availabirityzoneを2つ

- Subnetは計4つ(10.0.1.0/24~10.0.4.0/24)

- Subnet1(10.0.1.0/24), Subnet2(10.0.2.0/24)のサブネットはInternetGatewayをゲートウェイとして使う

- Subnet3(10.0.3.0/24), Subnet4(10.0.4.0/24)のサブネットはNATインスタンスをゲートウェイとして使う

- Subnet1(10.0.1.0/24)にNATインスタンスを作成、EIPを付与

- NATインスタンスにはSubnet3(10.0.3.0/24), Subnet4(10.0.4.0/24)からHTTP(80), HTTPS(443)を許可、VPC内部(10.0.0.0/16)からSSHとICMPを許可

環境はこんな感じです。

今日はこんなところで。

AWS Directory Serviceを試す

AWS Directory Serviceを試してみます。

ほぼ参考をなぞりながら同じ事をやった感じですが、、

自分メモということで。

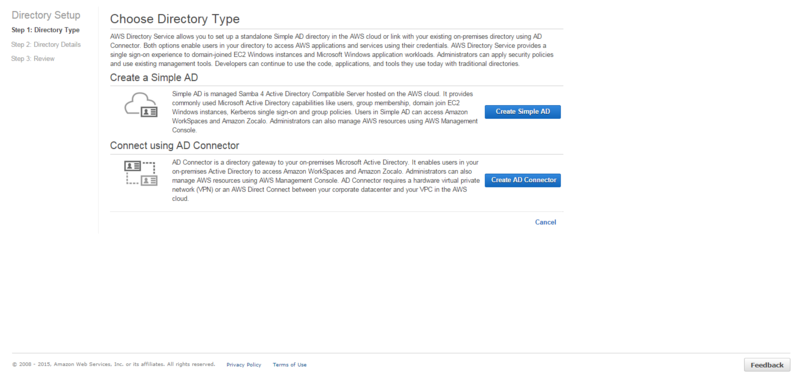

今回は「Simple AD」を使ってみます。

SimpleADの作成

まずは「AWS Directory Service」から「Simple AD」を選択します。

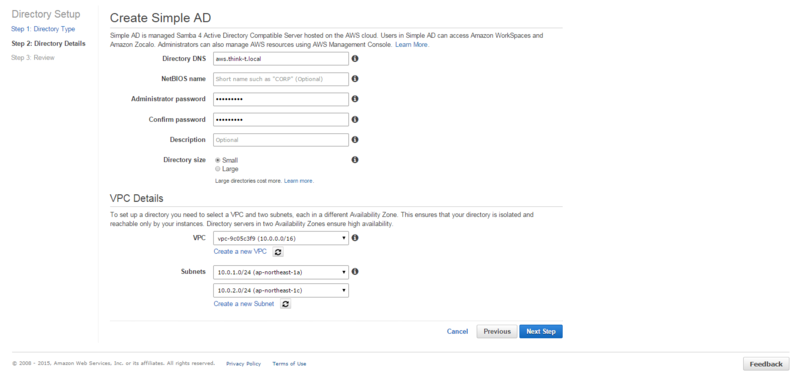

ディレクトリの情報を入力します。

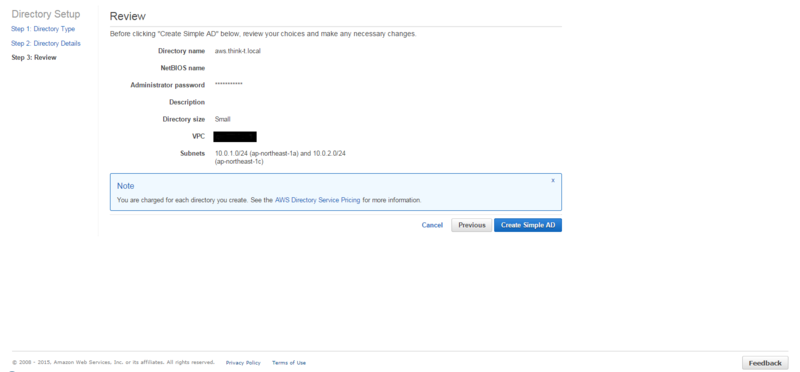

内容を確認してディレクトリを作成します。

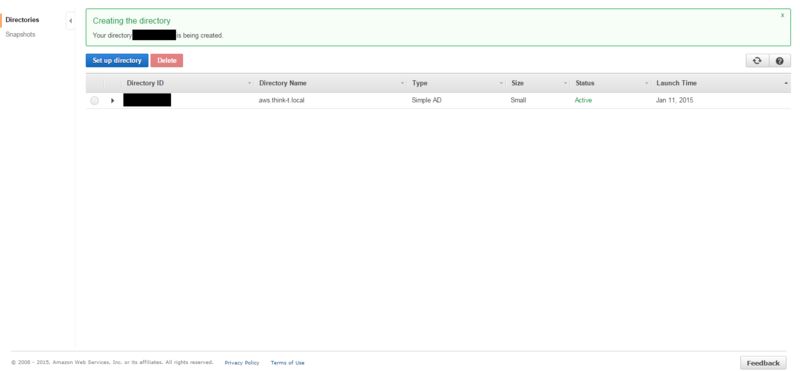

ディレクトリが作成されました。

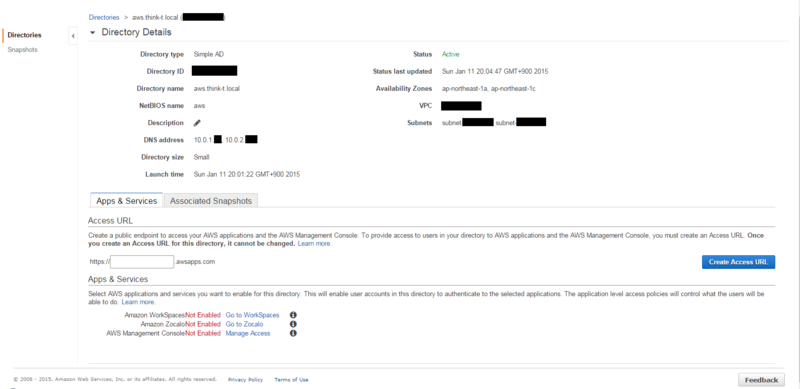

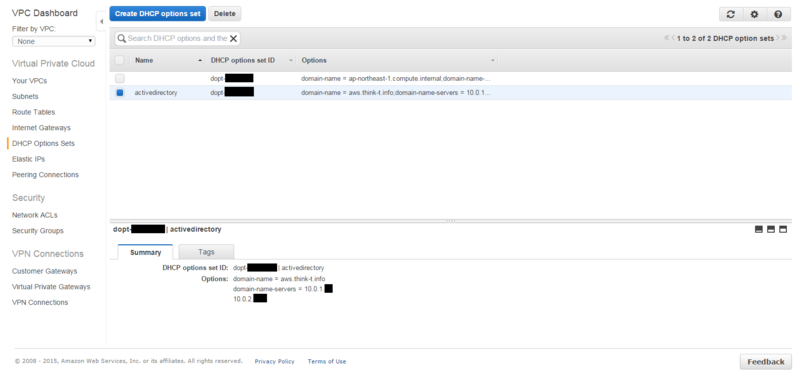

次に後ほどWindows Serverをドメインに参加させますが、VPCの「DHCP Options Sets」を変更しておきます。

「domain-name-servers」に「Simple AD」のIPアドレスを記載します。

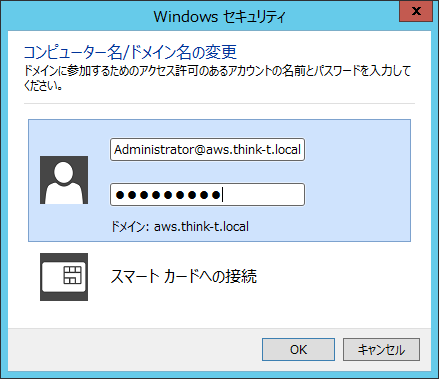

Windows Serverのドメイン追加

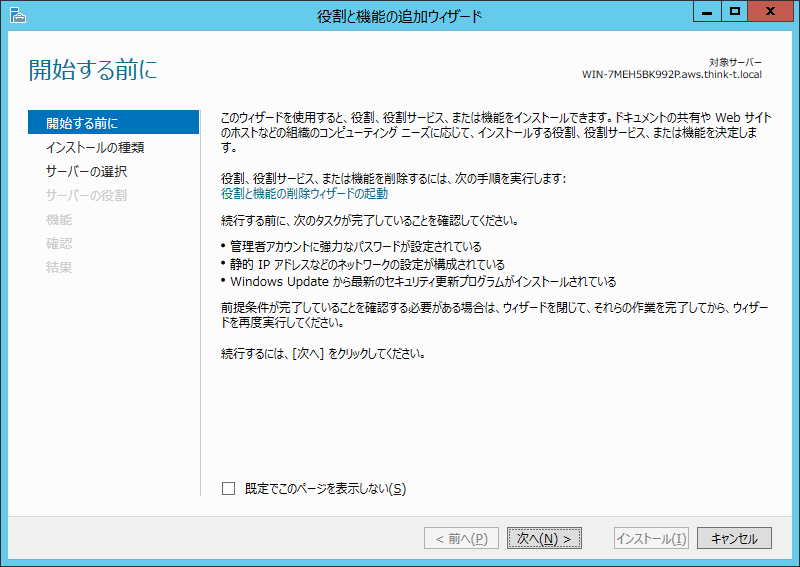

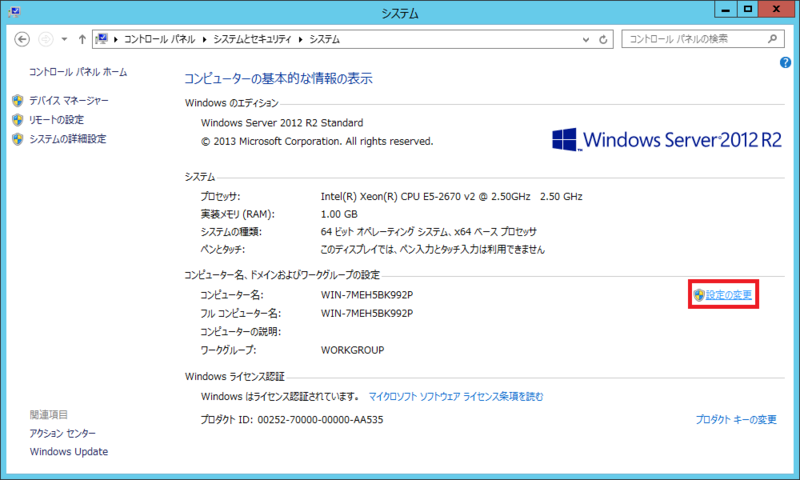

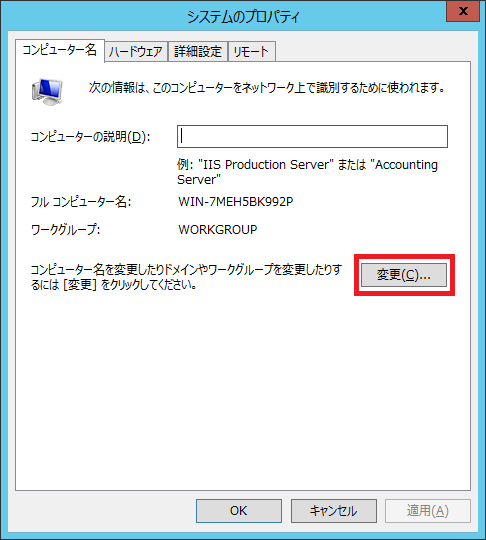

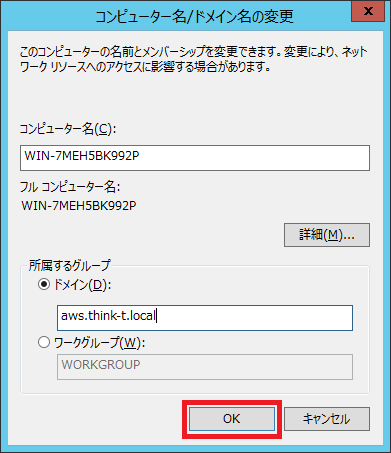

続いてEC2でWindows Serverのインスタンスを起動し、Simple AD上のドメインに参加させます。

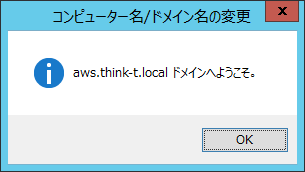

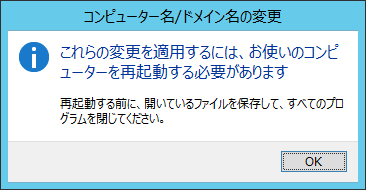

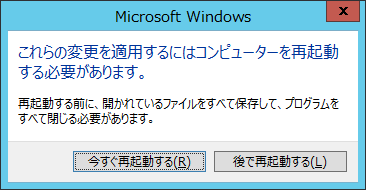

問題無くドメインが追加できました。一度OSを再起動します。